Info:

Der ursprüngliche Artikel über die ESXi-Args Ransomware findest du hier:

Zum Artikel: Massiver ESXiArgs-Ransomware-Angriff zielt auf VMware ESXi-Server weltweit ab

Neue ESXiArgs Ransomware Angriffe verschlüsseln nun größere Datenmengen, wodurch es viel schwieriger oder sogar unmöglich wird, verschlüsselte VMware ESXi-virtuelle Maschinen wiederherzustellen. Letzten Freitag hat ein automatisierter und weit verbreiteter Ransomware-Angriff mehr als 3.000 über das Internet zugängliche VMware ESXi-Server mithilfe einer neuen ESXiArgs Ransomware verschlüsselt.

Vorläufige Berichte deuteten darauf hin, dass die Geräte durch alte VMware SLP-Schwachstellen gebrochen wurden. Einige Opfer haben jedoch angegeben, dass SLP auf ihren Geräten deaktiviert war und dennoch gebrochen und verschlüsselt wurde.

Wie hat der Angriff funktioniert?

Wenn ein Gerät verschlüsselt wird, sucht ein ‚encrypt.sh‘-Skript nach VM-Dateien mit den folgenden Erweiterungen:

- .vmdk

- .vmx

- .vmxf

- .vmsd

- .vmsn

- .vswp

- .vmss

- .nvram

- .vmem

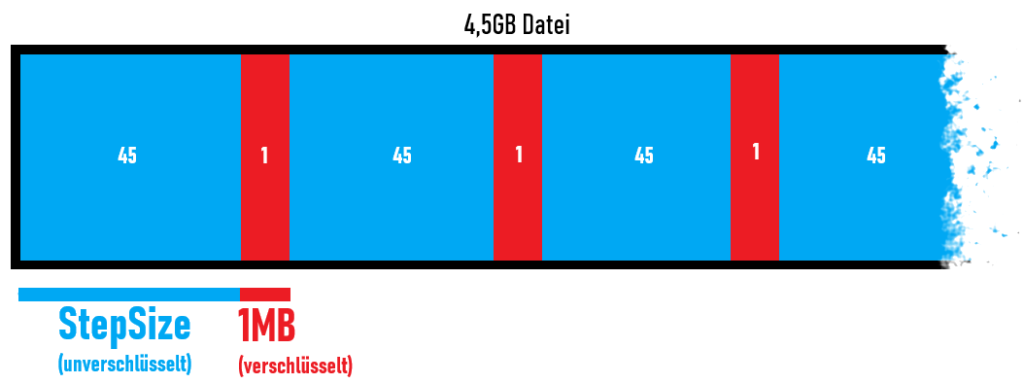

Das Skript namens encrypt.sh überprüft bei jeder gefundenen Datei die Größe und verschlüsselt sie in 1 MB Schritten, falls die Größe unter 128 MB liegt. Für größere Dateien berechnet es jedoch eine Größen-Schrittweite (size_step), die dazu führt, dass der Verschlüsselungsprozess abwechselnd 1 MB der Daten verschlüsselt und einige Datenblöcke (in MB) überspringt.

Um die size_step zu berechnen, wird die folgende Formel verwendet:

size_step = ((($size_in_kb/1024/100)-1))

Dies bedeutet beispielsweise, dass für eine 4,5 GB große Datei eine size_step von „45“ generiert würde. Dies führt dazu, dass der Verschlüsselungsprozess zwischen dem Verschlüsseln von 1 MB der Datei und dem Überspringen von 45 MB der Datei wechselt. Es ist zu beachten, dass bei der Verschlüsselung einer solchen Datei eine beträchtliche Menge an Daten unverschlüsselt bleibt.

Für noch größere Dateien, wie eine 450-GB-Datei, steigt die Menge an übersprungenen Daten dramatisch an, wobei die StepSize zu ‚4607‘ wird und jetzt zwischen dem Verschlüsseln von 1 MB und dem Überspringen von 4,49 GB an Daten abwechselt.

Aufgrund dieser großen Mengen an unverschlüsselten Daten haben Forscher eine Methode entwickelt, um virtuelle Maschinen mit den großen und hauptsächlich unverschlüsselten Dateien wiederherzustellen, in denen die Daten der virtuellen Maschinenfestplatte gespeichert sind.

Was wurde an der neuen Version geändert?

Seit letzten Donnerstag, gibt es eine neue Version der ESXiArgs-Ransomware, die eine modifizierte Verschlüsselungsmethode enthält, die deutlich mehr Daten in großen Dateien verschlüsselt.

Im Artikel von BleepingComputer wurde veröffentlicht, inwieweit sich die neue Version zur alten geändert hat. Es stellte sich heraus, dass der Verschlüsselungsalgorithmus unverändert blieb, aber das ’size_step‘-Routineskript des encrypt.sh in der neuen Version entfernt und einfach auf den Wert 1 gesetzt wurde.

Alle Dateien, die größer als 128 MB sind, werden jetzt zu 50% verschlüsselt, was sie wahrscheinlich irreparabel zerstört. Diese Änderung verhindert auch eine erfolgreiche Wiederherstellung mit dem zuletzt veröffentlichtem Recover-Script von CISA.

Die nächsten Schritte

Updates! Jetzt!

Es ist jetzt an der Zeit, dass du deine ESXi Server auf die neueste Version aktualisierst. Die Sicherheitslücke wurde vor 2 Jahren bereits von VMware mit einem Patch geschlossen. Wenn du deine Systeme 2 Jahre lang nicht aktualisiert hast, hast du Glück gehabt, dass nichts Schlimmeres passiert ist!

Isoliere deine VMWare Hosts!

Deine VMWare Hosts sollten nicht direkt aus dem Internet erreichbar sein. Schütze sie hinter einer Firewall oder in einem isolierten Netzwerk!

Deaktiviere OpenSLP

Wie in VMWares Blog zu lesen ist, solltest du den OpenSLP-Dienst deaktivieren. Dieser Dienst wurde bei den Versionen ESXi 7.0 U2c und ESXi 8.0 GA bereits bei Auslieferung standardmäßig deaktiviert. Es lohnt sich trotzdem, einen Blick darauf zu werfen, ob der Port aktiviert ist.

Wiederherstellung, wenn möglich

Solltest du noch von der ersten Version von ESXiArgs betroffen sein, kannst du deine VMs mit folgenden Skript wiederherstellen. Auch eine Wiederherstellung der Config Datei aus meinem ersten Beitrag wäre möglich. Sollte es bereits die aktualisierte Version von ESXiArgs sein, heißt es beten.

Finde weitere hilfreiche Beiträge: ITS-Farin Blog