Kurzfassung

Veeam hat am 17. Juni 2025 gleich drei Schwachstellen in Backup & Replication (VBR) 12.3.x und dem Veeam Agent for Windows dichtgemacht. Eine davon ist kritisch (CVE-2025-23121) und erlaubt jedem beliebigen Domänen-User Remote-Code-Ausführung auf deinem Backup-Server. Zwei weitere Lücken (CVE-2025-24286 & -24287) treffen Rollen mit mehr Rechten bzw. den Agent-Dienst. Ein Update ist diesmal wirklich Pflicht – denn Ransomware-Banden lieben es, zuerst die Backups zu zerlegen.

Was genau ist neu?

| CVE | Gefährdung | Betroffener Dienst | Voraussetzung | Gefixte Version |

|---|---|---|---|---|

| 2025-23121 | kritisch | VBR | beliebiger Domänen-User | 12.3.2 (Build 12.3.2.3617) |

| 2025-24286 | hoch | VBR | Backup Operator Role | 12.3.2 (Build 12.3.2.3617) |

| 2025-24287 | mittel | Veeam Agent for Windows | lokaler Zugriff | 6.3.2 (Build 6.3.2.1205) |

Die gefährlichste Lücke (23121) kann jeder authentifizierte Domänen-Benutzer ausnutzen – also auch das Service-Konto einer x-beliebigen Software, die zufällig Mitglied deiner AD-Domäne ist. Veeam hatte bereits in früheren Advisories empfohlen, Backup-Server nicht in die Produktionsdomäne einzuhängen oder sie wenigstens in eine dedizierte Forest-Trust zu packen und mit MFA abzusichern.

Déjà-vu: Erinnerst du dich an März?

Am 21. März 2025 musste Veeam eine ähnliche RCE-Lücke (CVE-2025-23120) abdichten – ebenfalls nur gefährlich, wenn der Server einer Domäne beigetreten war. Ursache war damals eine unvollständige Blacklist gegen unsichere Deserialisierungs-Klassen. Das aktuelle Loch zeigt, dass die Liste immer noch Lücken hatte.

Warum du nicht warten solltest

- Ransomware liebt Veeam: Gangs wie Akira, Fog oder FIN7 haben in der Vergangenheit gezielt VBR-Server geknackt, um erst die Backups zu löschen und dann die Produktion zu verschlüsseln.

- Low Hanging Fruit: Ein Domänen-User ist fast überall vorhanden. Die Hürde, die kritische CVE auszunutzen, ist extrem niedrig.

- Public PoC in Arbeit: Die meldenden Sicherheitsforscher haben bereits Proof-of-Concept-Code angekündigt. Sobald der öffentlich wird, tickt die Uhr schneller.

So patchst du (Checkliste)

Schritt 1 – Aktuelle Version prüfen

Bevor du patchst, checkst du kurz, was gerade läuft:

- Öffne die Veeam-Konsole

- Klicke oben rechts auf „Hilfe“ (Fragezeichen) → About

- Notier dir die aktuelle Build-Nummer (z. B. 12.3.1.x)

Das Ziel ist 12.3.2.3617. Wenn du das schon hast, brauchst du nichts tun.

Schritt 2 – Konfigurations-Backup erstellen (GUI-Weg)

Das ist dein Rückversicherungsschritt – falls was schiefgeht, kannst du so deine komplette Veeam-Konfiguration wiederherstellen.

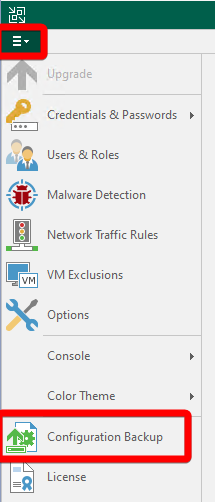

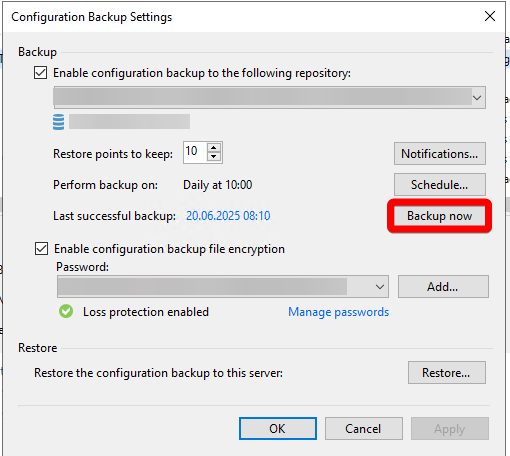

In der Veeam-Konsole: oben links auf das Menü (☰)

„Configuration Backup“ öffnen

Klick auf „Backup Now“

Optional: Zielpfad & Verschlüsselung prüfen unter „Settings“

Schritt 3 – Veeam-Dienste anhalten

Für ein sauberes Update stoppst du alle relevanten Dienste über die PowerShell:

Get-Service Veeam* | Stop-Service -Force

Optional kannst du die VM zusätzlich snappen, wenn du auf Nummer sicher gehen willst.

Schritt 4 – Patch installieren

Hinweis zum Update:

Wenn du Veeam Enterprise Manager installiert hast, startet das Update in zwei Schritten. Erst wird der Enterprise Manager aktualisiert – danach musst du den Installer ein zweites Mal starten, um Veeam Backup & Replication zu patchen.

Phase 1 – Enterprise Manager wird zuerst aktualisiert

Der Installer erkennt VEM automatisch

Du klickst dich durch das Upgrade – am Ende wirst du nicht gefragt, ob auch VBR aktualisiert werden soll

Nach Abschluss wirst du direkt darauf hingewiesen, das Setup erneut zu starten, um Veeam Backup & Replication zu aktualisieren

Phase 2 – Backup & Replication (VBR) wird separat gepatcht

Installer erneut starten

Diesmal erkennt er deine VBR-Installation

Jetzt folgt der eigentliche Patch auf 12.3.2.3617

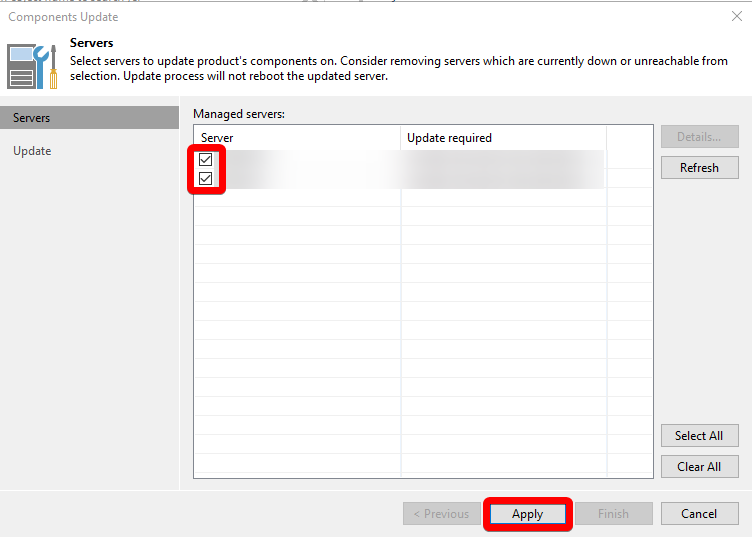

Schritt 5 – Komponenten aktualisieren

Prüfe die Liste – standardmäßig sind alle Häkchen gesetzt

Klick auf „Apply“, um die Komponenten zu aktualisieren

Warte, bis der Vorgang abgeschlossen ist (dauert je nach Umgebung 1–5 Minuten)

Danach kannst du auf „Finish“ klicken

Nach Abschluss des Patches startet Veeam automatisch den Component Update Wizard. Dieser zeigt dir alle verbundenen Server, deren Dienste (z. B. Proxy, Transport, Tape) aktualisiert werden müssen.

Schritt 6 – Dienste wieder starten

Falls sie nach dem Patch nicht automatisch gestartet wurden:

Get-Service Veeam* | Start-Service

Schritt 7 – Funktionstest

- Öffne die Konsole

- Nochmal Hilfe → About → Version checken (sollte jetzt 12.3.2.3617 sein)

- Testweise einen Backup-Job manuell starten

- Logs & Event Viewer prüfen – wenn alles sauber durchläuft, bist du fertig

Schritt 8 – Aufräumen

- ISO aushängen

- Snapshot löschen (falls erstellt)

- Config-Backup sicher archivieren

- Dokumentation aktualisieren (z. B. neue Build-Nummer)

Best Practices für die Zukunft

- Getrennter Forest – Bau dir ein kleines AD nur für Backup-Infrastruktur.

- Least Privilege – Kein „Domain Admins“-Konto darf sich regulär auf dem VBR anmelden.

- Immutable-Backups – Air-Gap, S3-Object-Lock, Tape … Hauptsache, Angreifer können sie nicht löschen.

- Patch-Routine automatisieren – Leg dir ein Patch-Fenster fest, das nicht in die Urlaubszeit fällt.

- Monitoring – Verwende Sysmon + SIEM, um Auffälligkeiten (z. B. VeeamMgmtShell.exe, PowerShell-Jobs) zu alarmieren.

Fazit

Wenn dein Veeam-Server noch auf 12.3.1 oder älter läuft, bist du ab sofort ein sehr attraktives Ziel. Das Update auf 12.3.2/6.3.2 dauert unter einer Stunde und spart dir im Worst Case Tage der Datenwiederherstellung – oder das Lösegeld. Also: Kaffee holen, Snapshot ziehen, Patchen, fertig.

Bleib sicher und happy Backup!